什么是网络杀伤链?

要想了解你的敌人,你必须成为你的敌人。”这句哲学家的名言很好地描述了防御概念的运作方式。网络安全也不例外。防止黑客攻击的最佳方法是了解他们在入侵过程中具体如何行动。

为了描述入侵过程,洛克希德·马丁公司在2012年提出了杀伤链,这是一个黑客攻击的通用模型。

杀伤链网络安全定义

洛克希德·马丁公司的网络攻击杀伤链描述了犯罪分子成功对目标实施恶意软件攻击所遵循的步骤。与任何其他复杂活动一样,网络攻击是一个从计划开始到收获成果的过程。这是一系列可以仔细研究、定义和预防的行动。

网络安全中的死亡链概念源自军事经验。每场战争都涉及几个基本步骤。例如,战斗的基本原则是:发现它们、修复它们、打击它们、消灭它们。了解了顺序,制定计划或预测敌人的行动就更容易了。

作为一家军事防御公司,洛克希德·马丁公司不出所料地采用了军事原则来应对网络空间。现代化概念成为该公司“情报驱动防御”理念的一部分。

防御战略的杀伤链

网络攻击的杀伤链描述了攻击者入侵系统的平均步骤。原始杀伤链有不同版本。洛克希德·马丁公司的原始方法建议了 7 个步骤:

- 侦察

- 武器化

- 送货

- 开发

- 安装

- 命令与控制

- 目标行动

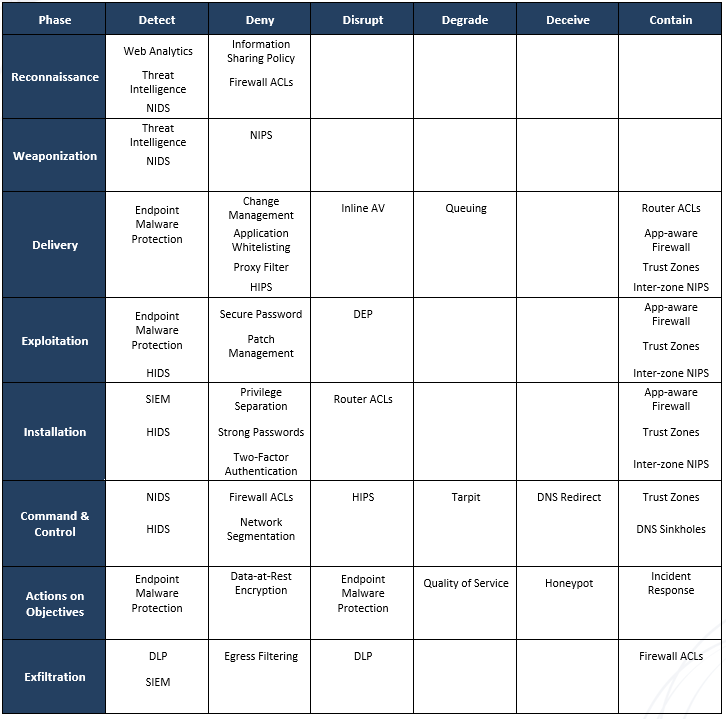

每个阶段都是制定国防解决方案的基础。洛克希德·马丁公司建议采用多层安全控制:

- 探测

- 否定

- 颠覆

- 降级

- 欺骗

这些控制级别可以链接到杀伤链的各个阶段,以实施特定的安全解决方案。这个关系表称为杀伤链矩阵。

杀伤链网络攻击阶段

侦察

定义

侦察是一个规划阶段。在此阶段,攻击者:

- 确定他们的目标并列出潜在目标。

- 收集有关目标的信息。

- 查找目标系统或网络中的漏洞。

侦察是任何黑客攻击的一个非常重要的阶段。在此步骤中做出的错误决定可能会让攻击者损失金钱和时间。如果攻击者认为公司的数据与强大的安全系统相比不够有价值,他可能会选择更容易攻击的目标。在企业中采用大规模安全理念可以在主动侦察阶段之前吓跑 80% 的攻击者。

另一方面,正确的侦察行动可以让攻击者立即获得访问权限。例如,法国电视台 TV5Monde 披露了一些员工的用户名和密码,因为存放密码的桌子在拍摄过程中被意外拍到。

如何预防:

探测

如果攻击者已经选定目标并采取主动侦察行动,网络入侵检测系统 (NIDS) 可以检测到这些行动。通过分析系统完整性和行为,可以发现入侵的踪迹。

否定

系统可以使用防火墙访问列表监控传入连接并断开可疑连接。

武器化

定义

Kill Chain 网络安全概念将武器化视为入侵的重要组成部分。武器化就是找到合适的武器来利用第一阶段发现的漏洞。有数百种工具和应用程序可帮助攻击者进行有计划的攻击

攻击者还可能决定编写代码或开发工具来实现其目标。大多数情况下,现有工具已经过时,因此攻击者经常会更改现有软件或利用新漏洞创建恶意软件。

如何预防:

探测

用户无法阻止攻击者获得武器,但网络安全公司可以告知用户最新的武器。威胁情报系统可帮助安全工程师进行威胁分析,并让他们了解当前和未来的潜在威胁。

新发布的恶意软件数量巨大。据《经济时报》报道,犯罪分子每天发布超过 40 万个新的恶意文件。只有恶意软件数据库更新速度最快且系统支持持续不断的系统才能确保企业和个人的安全。

传递

定义

在传递阶段,攻击者向目标或中间人发送恶意代码或恶意软件。最简单的传递方法就是电子邮件。例如,攻击者通过电子邮件发送恶意可执行文件,以获取受害者的访问权限。垃圾邮件等直接传递方法甚至会影响企业。例如,Agent Tesla 间谍软件已作为虚假商业信函的附件发送给公司。

攻击者还可以使用其他传播方法,例如利用企业系统或Web应用程序中的漏洞。

如何预防:

有几种方法可以避免恶意软件进入系统、网络或计算机。

探测

第一道防线可以是代理服务器。代理服务器充当网络和端点计算机之间的中介。所有恶意文件在到达端点之前都可以通过代理服务器进行扫描和阻止。

组织可以使用防病毒工具和入侵防御系统 (IPS) 设置其代理服务器。另一种选择是从值得信赖的提供商处购买现成的解决方案。

否定

代理服务器或其他网关可以使用各种工具来阻止攻击或误导黑客。基于主机的入侵防御系统 (HIPS) 和白名单是防止攻击的基本工具和技术。对于 Web 应用程序来说,一个好的解决方案是使用 Nginx WAF App Protect 之类的防火墙。

颠覆

网络代理适合与在线代理服务器防病毒软件一起使用。

欺骗

另一种防止攻击的方法不是阻止传输过程,而是让攻击者将数据传送到错误的地方。蜜罐是一种特殊的服务器或网络服务,看起来像网络的真实部分,包含敏感数据。实际上,它们收集有关攻击的信息以供进一步分析。

利用

定义

利用是注入恶意代码的过程。它可以由攻击者手动完成,也可以自动执行代码,或者由最终用户执行代码。用户执行代码的一个例子可以是伪装成企业应用程序的可执行文件。

如何预防:

探测

最流行的恶意软件检测“杀伤链”网络安全工具是端点保护平台 (EPP)。如果恶意文件已存在于端点上,端点保护系统可以警告用户或管理员有关威胁。EPP 会在文件进入计算机或公司网络时立即对其进行扫描。它通常使用不断更新的威胁数据库。EPP 可以是本地的、基于云的或混合的

正如 EPP 是被动保护系统一样,也有主动端点安全系统:EDR。EDR 代表“端点检测和响应”。EDR 使用主动威胁检测并提供应对攻击的工具。安全团队将 EDR 与 EPP 结合使用,作为第二层端点安全保护。

颠覆

大多数操作系统都具有阻止数据执行的功能。系统始终会对可疑的代码执行尝试做出响应。如果安全团队认为基本功能不足,可以使用额外的执行预防。

安装

定义

安装可能看起来与利用类似,但实际上并不相同。它们是不同的操作,可以通过不同的方式阻止。即使文件成功执行,安装也可以被中断。

如果目标跳过利用步骤并执行恶意软件,则恶意软件将安装在目标计算机上。攻击者可以手动控制安装过程,或者恶意软件可以自动执行安装过程。完成此步骤后,攻击者即可访问系统。

如何预防:

探测

安全信息和事件管理 (SIEM) 系统收集并记录安全数据以供进一步分析。这些系统监控网络内的进程,并通过关联事件和威胁指标来检测可疑活动。

颠覆

访问控制列表是一组用于过滤传入流量的规则。这些规则通常确定哪些 IP 可以访问,哪些 IP 不可以访问。安全团队可以使用 ACL 断开可疑连接。

指挥与控制

定义

由于 Kill Chain 的网络背景是军事性质的,他认为这次接管将改变游戏规则。攻击者可以远程控制并访问受感染的网络或计算机。在此阶段,攻击者可能会尝试进一步访问、查找凭据并获取有关目标的更多信息。

如何预防:

探测

网络入侵检测系统和基于主机的入侵检测系统检测未经授权的行为。

否定

安全专家通过管理防火墙的访问控制列表来拒绝(中断)传入连接。另一种选择是使用终止开关将网络与互联网断开。还有自动预防解决方案,例如 VPN 终止开关。这意味着每次 VPN连接中断时,网络都会自动断开连接。

降级

安全团队在此步骤中最重要的角色之一是使攻击者难以通过网络。对网络进行分段可以使黑客更难获得更多访问权限并找到更多敏感数据。

另一个降级策略的例子是 Tarpit 系统。Tarpit 会减慢传入连接的速度,使连接变得缓慢,恶意活动的吸引力也降低。

欺骗

DNS 重定向功能将恶意请求定向到攻击者想要的域以外的域。

目标行动

定义

这是原始杀伤链网络方法的最后一步。在此步骤中,攻击者实施其计划并采取最后步骤来实现其目标,这些目标可能是窃取或破坏数据、中断服务等。

如何预防:

在这个阶段,仍然可以使用 EPP、NIDS 或 HIDS 检测恶意活动、破坏连接等,但对于蓝队来说,最重要的目标是恢复数据。

加密静态数据可确保网络安全,并为蓝队提供响应时间。存储数据的加密通常涉及 RSA 和 AES 标准。还建议使用额外的安全措施来存储最敏感的数据。

对杀伤链的批评

洛克希德·马丁公司于 2012 年推出了原始杀伤链模型。2022 年,越来越多的人声称该模型不再能应对新的威胁。甚至杀伤链网络维基页面也指出了它的缺点。网络安全专家称其已经过时,并列举了以下原因。

- 恶意软件焦点

原始杀伤链是一个完全统一的模型。它专注于防御必须交付和执行的特定恶意软件。这些是原始模型涵盖的威胁:

- 勒索软件

- 网络钓鱼

- 蠕虫

- 特洛伊木马

然而,其他类型的攻击不在该模型的范围内。它可以解释这些攻击,但并不详细。此外,它没有为某些类型的攻击提供建议。例如,该概念没有提供基于社会工程学的攻击的防御策略。

- 周边安全

杀伤链专注于超越安全边界。它从一开始就假设攻击者是来自外部的一个人或一群人。这些人必须突破、偷走一些东西,然后离开。不幸的是,还有其他可能的情况,比如内部威胁。

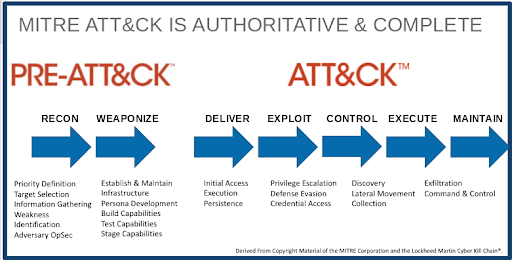

其他网络杀伤链模型

洛克希德·马丁公司最初的网络杀伤链概念存在缺陷,这促使其他公司开发其他入侵模型。其中一些是原始想法的版本:扩展或略作修改。

1. 统一杀伤链

网络安全专家 Paul Pols 发明了统一杀伤链 (Unified Kill Chain)来代替原有的模型,该模型将阶段列表从 7 个扩展到 18 个,包括社会工程、防御规避、特权升级等阶段。

2. 斜角攻击(&C)

Mitre 还提出了其恶意行为的扩展列表。他们提供了一个攻击矩阵,其中彻底检查和解释了所有步骤和防御技术。

3.痛苦金字塔

作为对原有杀伤链的补充,Cyber SANS Institute 提出了痛苦金字塔(Pyramid of Pain),痛苦金字塔是最令人担忧的IOC(Indicator of Impossible)指标,在制定杀伤链相应层级的防御策略时,应该考虑最危险的IOC。

使用 Kill Chain 和 代理服务器实现安全

上述大多数安全系统和防御技术在杀伤链的不同阶段执行多项任务。代理过滤是攻击拐点(即交付阶段)最强大的防御工具之一。

充当过滤网关的代理服务器可防止以下威胁:

-

- 分布式拒绝服务

- 恶意软件

- 勒索软件

- 身份盗窃

- 电子邮件钓鱼

结 论

最初由洛克希德·马丁在2012年开发的反恶意软件模型,已经成为数千家公司防御策略的基础。即使在2024年,网络杀伤链的重要性也不容小觑。

了解网络杀伤链对于防御黑客攻击、分析潜在威胁以及找到合适的防御解决方案至关重要。